Almacenamento Cifrado

Introducción

O cifrado de disco é unha tecnoloxía consistente en protexer a información residente nunha unidade de almacenamento mediante cifrado, que pode realizarse mediante software ou hardware. Polo tanto, o cifrado de disco evita o acceso non autorizado aos datos almacenados.

O cifrado pode ser a nivel de disco completo, ou a nivel de sistema de ficheiros. No cifrado de disco, no que todo o disco está cifrado. No caso do cifrado por software faise necesaria unha pequena partición para o arranque sen cifrar, ou o uso do MBR. Tamén é posible mover a partición de arranque a un dispositivo extraíble como unha memoria USB, co que únicamente con esa memoria sería posible iniciar o equipo. Alguns sistemas de cifrado hardware poden cifrar realmente o disco completo, por exemplo as unidades con auto-cifrado.

O cifrado de disco non sustitúe completamente o cifrado a nivel de sistema de ficheiros, se non que a miudo se utilizan conxuntamente. Eso permite que en caso de ruptura da chave de cifrado do disco, o cifrado a nivel de sistema de ficheiros proporcinaría unha nova capa de seguridade.

A diferencia do cifrado de disco, o cifrado a nivel de ficheiro, normalmente non cifra o propio sistema de ficheiros, como a estructura de directorios, os nomes de ficheiros, as datas de modificación.... etc.

Hoxe en día son comúns os sistemas que empregan un módulo TPM (Trusted Platform Module). Este módulo é un procesador de cifrado incluído na placa base, que se pode utilizar para identificar os dispositivos hardware (autenticación de plataforma), e para verificar que o sistema que arranca é o sistema esperado. Existen varias solucións de cifrado de disco con soporte TPM, que empregan o TPM para xestionar a chave de cifrado.

Cando ciframos un disco, é necesario descifralo para arrancar o sisteam operativo, polo que a chave de cifrado ten que estar dispoñible antes da identificación do usuario. A maior parte das solucións de cifrado empregan un pequeno sistema operativo que se encarga de solicitar autenticación previamente a obter a chave necesaria para descifrar o disco. Este sistema está protexido para garantizar a súa integridade. Algúns sistemas como BitLocker poden empregar con este fin a plataforma TPM.

Windows

Cifrado de Carpetas

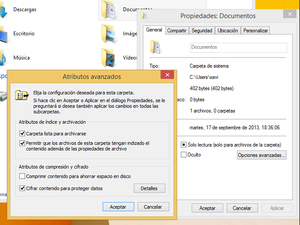

Os sistemas Windows ofrecen a posibilidade de cifrar o contido de carpetas dende o menú contextual do administrador de arquivos. Basta con activar a casilla correspondente na ventana desplegable das opcions avanzadas nas propiedades da carpeta. Será moi convinte facer unha copia do certificado de cifrado nun dispositivo extraíble, para o que o sistema nos ofrecerá asistencia.

Cifrado de Unidades

BitLocker

Windows ofrece o sistema de cifrado de disco BitLocker. Este sistema empregará por defecto a plataforma TPM, e é necesario desactivala previamente coa utilidade gpedit.msc se non dispoñemos ou non queremos facer uso da mesma. Para facer eso, modificaremos a chave Requerir autenticación adicional ao iniciar na opción Configuración del Equipo > Plantillas Administrativas > Componentes de Windows > Cifrado de Unidad BitLocker > Unidades del Sistema Operativo activando a opción de Permitir BitLocker sin TPM.

TrueCrypt

Linux

eCryptfs

apt-get install ecryptfs-utils

eCryptfs (Enterprise Cryptographic Filesystem) is a package of disk encryption software for Linux. It is implemented as a POSIX-compliant filesystem-level encrypted file system that has been part of the Linux Kernel since version 2.6.19.

Filesystem-level encryption has certain advantages and disadvantages over full disk encryption. Whereas full disk encryption works at the block-level, requiring an additional file system to be mounted over the top in its own partition, filesystem-level encryption can exist within an existing partition, requiring no specific block area to be set aside for its use.[1] It also allows for encryption to be applied selectively on a per-file or per-directory basis.

Ecryptfs uses two passwords to decrypt your private directory.

The first is your log in password. This allows your private directory to be automatically decrypted when you log in. When you change your log in password, however, the ecrypts password is not updated. You unfortunately need to manually the Ecryptfs password (see below).

While this may at first seem inconvenient, in effect it prevents root from accessing your private data by simply changing your user's password.

The second passphrase is called a "mount passphrase". This passpharase is used if you wish to mount your private directory manually.